La technologie Blockchainest reconnue comme l'une des découvertes les plus novatrices de ces dernières années. Elle a eu une grande influence sur la formation du monde et son influence ne fait que grandir. En plus des nouvelles fonctionnalités des moyens de paiement, la crypto-monnaie et la blockchain ont introduit un nouveau moyen de gagner de l'argent -l'exploitation minière . Sa mise en œuvre réussie est impossible sans étudier les bases de la production. À la base, la technologie de blockchain est assez complexe et la clé pour le savoir réside dans la compréhension des bases des fonctions cryptographiques.

Que sont les fonctions de hachage cryptographiques?

La fonction de hachage est utilisée depuis longtemps en informatique et est une fonction mathématique ou autre permettant de convertir un certain tableau de données en une chaîne de taille fixe.

Les fonctions de hachage cryptographique sont la classe de fonctions applicable dansla cryptographie . La fonction cryptographique robuste répond en outre aux paramètres suivants:

- a un point, c'est-à-dire qu'il devrait être impossible de reproduire les données d'origine à partir d'une chaîne hachée;

- contient un effet d'avalanche - lorsqu'un caractère est modifié, l'ensemble du hachage change de façon spectaculaire;

- résistant aux collisions et aux attaques.

En termes simples, le hachage est la transformation d'informations de longueur et de taille quelconques jusqu'à certains paramètres, définis par la fonction de hachage. Pour les fonctions, peu importe le nombre d'informations entrées à l'origine. Une fois la fonction de hachage exécutée, quelle que soit la quantité d’informations initiale, seuleune chaîne de caractères fixe appelée un hachage. Par exemple, dans Bitcoin, un hachage est composé de 64 caractères ou 256 bits, et toutes les pièces de monnaie numériques, les numéros de transaction, les clés et les portefeuilles des systèmes de crypto-monnaie ont ce type de chaîne hachée.

À première vue, cela peut sembler impossible, mais à l’aide de fonctions, une quantité infinie de données peut être convertie en une chaîne unique de 64 caractères seulement. Dans le même temps, les mêmes informations formeront exclusivement le même hachage, ce qui sera totalement unique par rapport aux autres hachages, et si au moins un caractère mineur change d'informations originales, un hachage complètement nouveau en sera formé.

Les fonctions cryptographiques sont largement utilisées dans le monde moderne. Avec leur aide, la plupart des systèmes de sécurité informatique ont été mis en place, des systèmes de signature électronique et de confirmation des certificats électroniques ont été mis en place et, bien entendu, ils sont essentiels à la sécurité et au fonctionnement de la blockchain.

Le hachage fait partie intégrante de la blockchain, ce qui assurela décentralisation , la sécurité et l’intégrité en même temps. Grâce à l’implémentation de fonctions cryptographiques dans l’algorithme de travail, tous les utilisateurs de la chaîne bloquée restent anonymes, car son registre stocke des informations exclusivement converties par des fonctions cryptographiques, ce qui élimine la possibilité que les données utilisateur soient récupérées à partir du hachage.données.

La combinaison d’une fonction cryptographique et du registre administratif de la blockchain a permis au créateur de la crypto-monnaie,Satoshi Nakamoto , de mettre en place un système de paiement décentralisé répondant à toutes les exigences de sécurité. Ceci est rendu possible par le fait que toutes les informations sont cryptées de manière sécurisée en utilisant la conversion via des fonctions cryptographiques. Ceci, à son tour, a permis de gagner de l'argent avec la crypto-monnaie en utilisant l'extraction pour tous, car vous pouvez déléguer la vérification des transactions à tous les participants du réseau, sans craindre que celle-ci ne soit falsifiée ou volée et utilisée à des fins frauduleuses.

Fonctionnement des fonctions de hachage cryptographiques

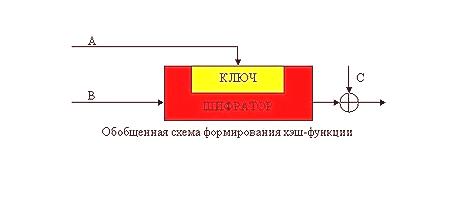

Il existe de nombreuses fonctions cryptographiques différentes et chacune d’elles a son propre algorithme de traitement de l’information. Par exemple, la fonction de hachage utilisée dans Bitcoin et dans plusieurs autres crypto-monnaies populaires, SHA-256, utilise une formule mathématique complexe qui repose sur la réflexion de la lumière à partir d’ellipses.

Pour comprendre le principe de fonctionnement des fonctions de hachage cryptographiques, il suffit de savoir que toute information appliquée par hachage conformément à l'algorithme d'une certaine fonction de hachage sera transformée selon un algorithme donné en un code de hachage unique qui correspond uniquement aux informations spécifiées à l'origine. Et le processus de conversion lui-même n'est pas nécessaire pour une personne ordinaire, car tous les calculs requis sont effectués par le technicien.

Comment les mineurs de Megakhesh utilisent les indicateurs

BLes fonctions cryptographiques de la chaîne de blocs sont responsables de la mise à jour des informations et du maintien du consensus du réseau. Pour que la blockchain fonctionne normalement, elle doit constamment mettre à jour les informations relatives au statut des portefeuilles des utilisateurs, aux transactions effectuées, aux nouvelles pièces, etc.

Lors de la mise à jour des données, tout système devient vulnérable aux attaques. Pour assurer la sécurité, les banques utilisent un système hiérarchique centralisé avec un serveur de gestion central, qui garantit l'authenticité de la vérification des informations. À cette fin, la blockchain utilise une sorte de jeu de hachage, qui permet à la blockchain de rester à la fois décentralisée et sécurisée, tandis que la vérification est effectuée par des nœuds de communication égaux.

Toutes les informations contenues dans la blockchain sont enregistrées par blocs dans des blocs, qui possèdent également une signature de hachage unique qui reflète toutes les informations saisies. Pour que la blockchain reste décentralisée, non pas un participant, mais tous les nœuds de communication doivent constituer son système. Cela fonctionne comme suit: des mineurs du monde entier se connectent au jeu de hachage et envoient de nombreuses combinaisons de signatures sans blocage au réseau, qui devraient contenir toutes les informations déjà ajoutées à la blockchain. La sélection de la bonne signature de bloc est effectuée en effectuant une itération sur l'ensemble de nonce. Dès que le mineur a accidentellement trouvé une signature correspondant à toutes les données de la chaîne de blocs, le système atteint un consensus et écrit un nouveau bloc sur le reste du réseau.la victoire

Selon un tel algorithme de fonctionnement, un mineur qui dispose de plus grandes capacités de calcul et qui a été en mesure d'offrir une plus grande quantité de nonce a plus de chances de gagner un jeu de hasch. Selon la puissance du matériel informatique, le nombre de solutions au problème peut être différent. L'unité de mesure de la puissance utilisée pour calculer ces tâches dans le secteur minier est appeléetaux de hachage .

Le hashrate est reflété dans les chiffres fixes:

- Hash par seconde H /s;

- kilohesh par seconde KH /s;

- mégakhesh par seconde MH /s;

- Ghagahash par seconde GH /s;

- Terahash par seconde TH /s;

- Petahash par seconde PH /s.

Avec la complexité actuelle du réseau, le plus populaire et le plus pratique pour calculer la puissance des équipements est le mégahesh par seconde.

Megahash est en fait le reflet du nombre de hachages différents que la technologie informatique peut générer en une seconde, par exemple, 1 000 méga-hachages.

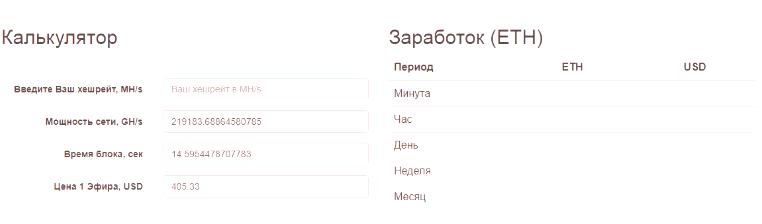

L'indicateur de cette valeur est le principal permettant de déterminer les performancesdes équipements miniers . C'est précisément sur la base de la valeur du méga-hacheur qu'il peut calculer la puissance de sa ferme et, en conséquence, sa force, être le premier à choisir le bon moment et à obtenir une récompense sous forme de crypto-monnaie émise pour lui.

Lors de l’achat d’équipements, l’indicateur de carte vidéo à méga-hachage joue un rôle essentiel. Le rapport entre cet indicateur et le coût du minier d’équipement décide s’il faut ou non acheter un modèle spécifique d’équipement informatique, car le prixLe GPU peut dépendre de nombreuses autres fonctions qui sont inutiles pour la sélection de signatures dans l'extraction.

Il existe de nombreuses façons de calculer le megahesh et la rentabilité de l’exploitation minière sur cette base. Pour calculer la rentabilité de l'exploitation minière en fonction de l'indicateur du méga-équipement de hachage, le mineur doit simplement entrer cette valeur dansle calculateur , développé à cet effet.

Pour déterminer le nombre de problèmes de méga-hachage liés à une carte vidéo, vous devez installer un logiciel spécial (compteur), utilisé pour l'extraction, puis ouvrir la console du programme. Dans les calculs approximatifs, vous pouvez également vous fier aux caractéristiques des modèles présentés dans des forums spécialisés et des ressources d'informations.

Conclusions

Il est difficile de surestimer la valeur d’une fonction cryptographique dans le monde moderne. Son utilisation dans divers domaines a amené la sécurité des données à un niveau supérieur, mais pour la plupart des utilisateurs, elle reste l’autre côté de tous les processus.

Les seuls qui ne peuvent négliger les fondamentaux de la connaissance sont les mineurs, leurs revenus étant directement liés au choix d'une solution pour les fonctions cryptographiques. Les revenus tirés de l’exploitation minière dépendent directement du nombre de solutions qu’une mine peut offrir à une fonction cryptographique par seconde. Pour indiquer cet indicateur dans les cercles cryptographiques, une unité de mesure spéciale de la comptabilité a été introduite - magahash.