Aujourd'hui, beaucoup de gens s’intéressent à la blockchain et considèrentl’exploitation de crypto-monnaiescomme une opportunité de gagner de l’argent ou tout simplement un investissement intéressant. Cependant, tout le monde n’a pas une idée de la façon dont cela fonctionne d’un point de vue technique et ne plonge pas dans les fondements de l’exploitation minière. Dans cet article, nous examinerons les algorithmes de chiffrement les plus populaires et vous expliquerons en quoi il consiste. Vous trouverez ci-dessous une liste des pièces les plus populaires ainsi que des algorithmes utilisés.

Qu'est-ce qu'un algorithme dans l'industrie minière

Toutes les crypto-monnaies utilisent différents algorithmes de hachage responsables du travail deblockchain . Avec leur aide, le décodage se produit et grâce à eux, la fiabilité des données est garantie. La création d'un algorithme est toujours l'œuvre des professionnels de la cryptographie. Les propriétaires d’équipements miniers, par exemple des cartes vidéo ou des périphériques asic spéciaux, reçoivent des récompenses pour le maintien du fonctionnement du réseau d’une crypto-monnaie particulière. En général, l'exploitation minière est un algorithme complexe permettant de gagner de l'argent sur une pièce de monnaie avec de l'électricité, qui est dépensée en échange d'une crypte. Chaque algorithme de hachage utilise des programmes distincts spécialement conçus pour lui.

Cependant, le travail de cryptage à lui seul ne suffit pas pour construire une blockchain fiable. Étant donné que tout membre du réseau peut ajouter une entrée, ce processus doit être en quelque sorte vérifié. Pour ce faire, utilisez des preuves spéciales pour parvenir à un consensus. Ce sont les confirmations que vousen attente lors de l'envoi d'une nouvelle transaction.

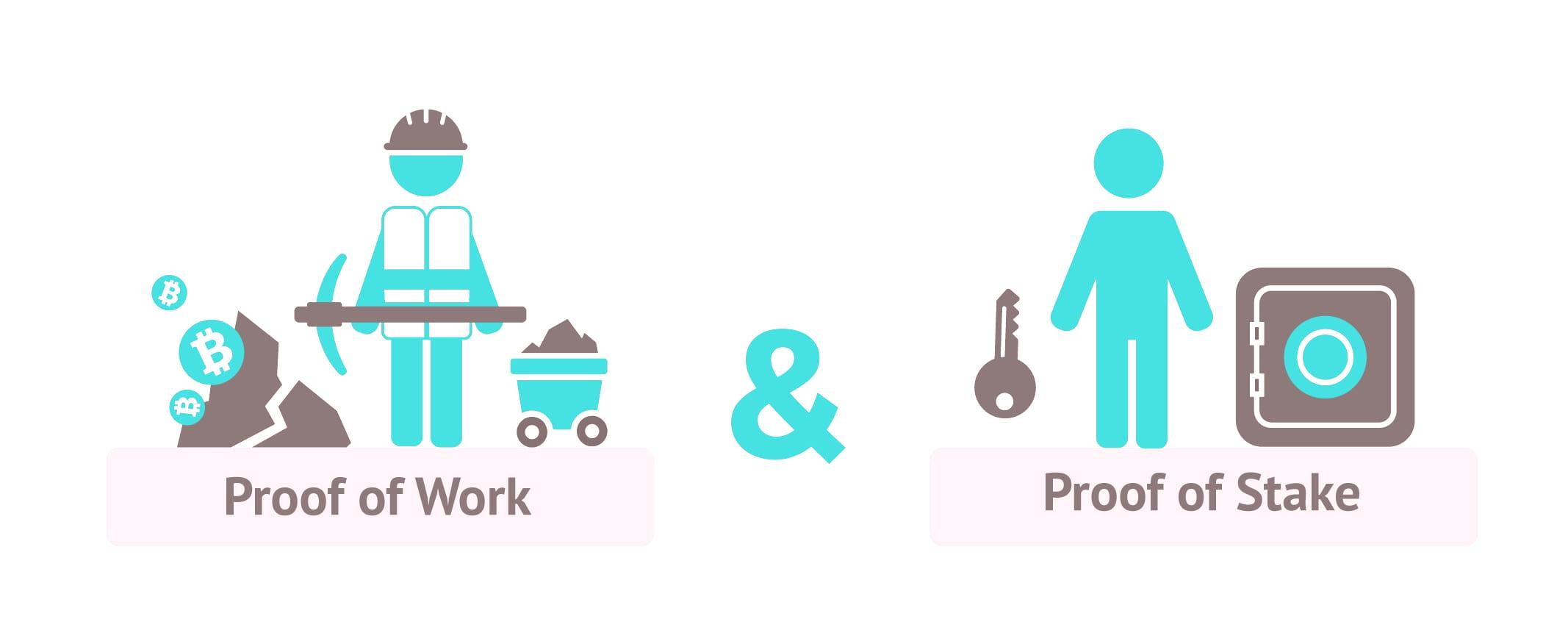

Le consensus le plus populaire est celui dePreuve de travail et de Preuve de participation . PoW et traduit - ceci est une preuve de travail. Cette approche suppose que pour mener à bien l’action, vous devez effectuer un travail qui peut être réalisé sans faute.

Le PDS est une preuve de propriété. Il donne la possibilité de générer des blocs uniquement aux nœuds du réseau qui ont des pièces dans le compte. Dans ce cas, le nombre de pièces augmente la probabilité de génération.

Il existe également d’autres moyens de parvenir à un consensus qui sont moins populaires. Tous visent des projets spécifiques et sont souvent utilisés avec succès dans des solutions de niche pour lesquelles ils ont été développés.

Algorithmes de cryptage de base

Vous devez d’abord comprendre ce que sont les algorithmes d’exploitation minière. Nous ne mentionnons ici que les plus courantes, qui sont utilisées pour exploiter des crypto-monnaies populaires commebitcoinouether . Cependant, de nouveaux algorithmes plus modernes offrant une fiabilité, une efficacité et une fabricabilité supérieures continuent d'apparaître sur le marché.

Les nouveaux algorithmes sont de plus en plus protégés contre asiki. Le fait est que la présence de tels dispositifs sur le marché permet à un groupe de mineurs industriels de tirer le meilleur parti de la puissance de calcul du réseau. Cela le rend moins décentralisé et enfreint l'un des principes de la crypto-monnaie.

La protection contre ces dispositifs augmente le nombre de mineurs potentiels, carpour l'exploitation minière, presque n'importe quelle carte vidéo plus ou moins moderne peut être utilisée. Cela rend le réseau plus fiable et stable.

- SHA-256est un algorithme à la base du célèbre Bitcoin. L'efficacité des cartes vidéo dans cet algorithme a longtemps baissé en raison de l'apparition sur le marché de dispositifs spéciaux appelés mineurs ASIC. De nombreux nouveaux projets ou fourchettes Bitcoin prennent toujours cet algorithme comme base.

- Scryptest un algorithme utilisé pour travailler . Lightcoin , l’une des principales alternatives à Bitcoin. C'était particulièrement populaire quand ASIKI n'existait pas sous lui. Désormais, l'équipement minier pour le script n'est pas rare et l'extraction de pièces de monnaie avec cet algorithme sur des cartes vidéo n'a pas de sens.

- X11est un autre algorithme populaire qui utilise une crypto-monnaie anonyme.Dash . Il s'est bien aligné sur les cartes vidéo modernes et jusqu'en 2017, le lancement des ASIC pour X11 a commencé.

- Cryptonight- base d’une pièce de monnaie anonymeMonero . Il est particulièrement intéressant de noter qu'il est protégé contre les ASIC et ne fonctionne que sur les processeurs et les cartes vidéo.

- Dague Hashimoto (Ethash)- un algorithme utilisant la crypto-monnaieEther . Il est également conçu pour les cartes vidéo, car de grands volumes de mémoire vidéo sont nécessaires au fonctionnement. Tous les types de cartes modernes sont pris en charge.

- Equihash- est devenu particulièrement populaire auprès des mineurs après la complexité croissante du réseau Ethereum. Cette technologie est utilisée dansZCash . Là, il a été lancé en mode démarrage à froid, ce quiartificiellement augmenté la complexité dans les premiers jours, ce qui a considérablement influencé le cours.

Tableau des algorithmes de crypto-monnaie

Vous trouverez ci-dessous une liste des 50 crypto-monnaies les plus populaires pouvant être extraites et de leurs algorithmes. En fait, de nombreuses autres monnaies peuvent être extraites (voirla liste de toutes les crypto-monnaies ). L'exploitation minière particulièrement bénéfique vient de paraître, mais à condition que ces projets soient prometteurs. Au début, la complexité est faible et il y a moins de concurrents face aux autres mineurs. Cela vous permet de gagner beaucoup d’argent au début et d’attendre une nouvelle augmentation de la valeur des pièces.

| cryptomonnaie | Algorithme de chiffrement | Algorithme de consensus |

|---|---|---|

| Bitcoin (BTC) | SHA256 | PoW |

| Ethereum (ETH) | Ethash | PoW |

| Bitcoin Cash (BCH) | SHA256 | PoW |

| Litecoin (LTC) | Scrypt | PoW |

| Monero (XMR) | CryptoNight | PoW |

| Dash (DASH) | X11 | PoW /PoS |

| Ethereum Classic (ETC) | Ethash | PoW |

| Bitcoin Gold (BTG) | Equihash | PoW |

| ZCash (ZEC) | Equihash | PoW |

| Verge (XVG) | Scrypt Lyra2Rev2 X17 Blake (2s) Groestl |

PoW |

| Siacoin (SC) | Blake2b | PoW |

| Bytecoin (BCN) | CryptoNight | PoW |

| Dogecoin (DOGE) | Scrypt | PoW |

| Augur (REP) | - | - |

| Decred (DCR) | Blake256 | PoW /PoS |

| Komodo (KMD) | Equihash | dPoW /PoW |

| DigiByte (DGB) | Scrypt SHA256 QUBIT SKEIN Groestl |

PoW |

| Monacoin (MONA) | Scrypt | PoW |

| Electroneum (ETN) | CryptoNight | PoW |

| ZCoin (XZC) | Lyra2RE | PoW |

| Reddcoin (RDD) | Scrypt | PoW /PoS |

| Vertcoin (VTC) | Lyra2RE | PoW |

| Bitcore (BTX) | Voyage dans le temps | PoW |

| SmartCash (SMART) | Keccak | PoW |

| GameCredits (JEU) | Scrypt | PoW |

| NavCoin (NAV) | Scrypt | PoW /PoS |

| Ubiq (UBQ) | Dague-Hashimoto | PoW |

| Zencash (ZEN) | Equihash | PoW |

| Numérique (XDN) | CryptoNight | PoW |

| Peercoin (PPC) | SHA256 | - |

| Feathercoin (FTC) | Scrypt | PoW |

| Einsteinium (EMC2) | Scrypt | PoW |

| Gulden (NLG) | Scrypt | PoW |

| LBRY (LBC) | LBRY | - |

| Viacoin (VIA) | Scrypt | PoW |

| Métaverse (ETP) | Ethash | - |

| Cloakcoin (Cape) | X13 | PoW /PoS |

| Aeon (AEON) | CryptoNight-Lite | PoW |

| Unobtanium (UNO) | SHA256 | PoW |

| GroestlCoin (GRS) | Groestl | PoW |

| Couronne (CRW) | SHA256 | PoW |

| Namecoin (NMC) | SHA256 | PoW |

| Potcoin (POT) | Scrypt | PoW |

| Maj (SHIFT) | DPoS | DPoS |

| Orion profond (OIGNON) | X13 | PoW /PoS |

| Mooncoin (LUNE) | Scrypt | PoW |

| Sibcoin (SIB) | X11GOST | PoW |

| Pascalcoin (PASC) | Pascal | - |

| Diamant (DMD) | Groestl | PoW /PoS |

| MonetaryUnit (MUE) | X11 | prisonnier de guerre |

Conclusion

Dans cette revue, nous avons donc réussi à comprendre ce que sont les algorithmes de cryptage, à en décrire les types et à dresser une liste des plus populaires pour les pièces minières. L'industrie de la crypto-monnaie est encore au tout début de son développement. Chaque jour, il existe de nouveaux types de consensus sur la blockchain, les algorithmes de crypto-monnaie évoluent et s’améliorent. De tels développements intéressent toujours le public et il est intéressant de regarder ce marché.