La décentralisation de la crypto-monnaieest à la base du partage de l’alimentation réseau entre les mineurs du monde entier. L'inconvénient le plus important de la technologiede la blockchainest la possibilité d'une attaque de 51%, ce qui peut détruire la réputation de la crypto-monnaie et nuire à toute la chaîne des transactions.

Qu'est-ce qu'une attaque à 51%?

L’attaque à 51%est la saisie d’un système dans lequel la puissance de l’attaquant dépasse le reste de la puissance du système d’au moins 1%. Maîtrisant le progiciel de contrôle de l'alimentation, un attaquant peut manipuler le système, contrôler toutes les transactions qu'il contient et générer des blocs.

Dans le rôle d’attaque, ce peut être soit un mineur, avec une grande concentration de technologie informatique, soit un groupe -un pool .

Il est également intéressant de noter que la possession de 51% de la puissance de l'ensemble du réseau n'est pas une attaque tant que le participant agit conformément aux règles et n'empêche pas le fonctionnement naturel du système. Bien que cela soit dommageable pour le reste des mineurs et rend l'extraction non rentable, mais si la transaction est confirmée, le participant ne nuit pas au système. Par exemple, en prenant possession de 51% de la capacité du réseau Bitcoin, l'utilisateur peut gagner presque honnêtement près de 900 WTS par jour. L'attaque commence lorsque le participant utilise son avantage pour une proie malhonnête.

Comment se passe l'attaque à 51%?

Les crypto-monnaies opérant sur la technologie blockchain sont basées sur des registres de distribution, dont les transactions sont confirmées par les mineurs. Plus la puissance de calcul est concentrée entre les mains du mineur, pluschances de trouver d'abord la bonne solution, le droit de créer une nouvelle unité et la récompense correspondante pour la confirmation d'une transaction.

Par conséquent, si le mineur ou le pool dispose de 51% de la puissance de calcul de l'ensemble du système, il est garanti que ce participant en particulier pourra contrôler à lui seul toutes les opérations effectuées sur le système, générer des blocs, confirmer ou bloquer des transactions.

Qu'est-ce qu'un attaquant obtient?

Possédant 51% de la puissance du réseau, un attaquant peut:

- geler le système;

- cesser de confirmer les transactions;

- mettre en pause l'exploitation minière; 20) priver les autres mineurs de la capacité de confirmer des transactions;

- racheter des fonds.

Le double prélèvement de fonds(double dépense) est considéré comme le plus dangereux pour le système. Donc, possédant 51% du pouvoir, un attaquant peut créer une blockchain alternative cachée et l'utiliser pour confirmer ses propres transactions. Par exemple, la confirmation d'une transaction sur le réseau Bitcoin nécessite six blocs de transaction ouverts. En conséquence, l'attaquant doit créer six blocs. Ensuite, il bloque ses fonds sur la blockchain principale, par exemple, les virements vers un autre compte ou paye l’achat, puis ouvre sa propre chaîne de blocs, ce qui provoque un conflit dans le système. Si les deux mineurs ont trouvé la bonne solution pour un bloc, un réseau est alors ramifié. Les deux solutions ont le droit d'exister et sont incluses dans le bloc de transactions suivant.

Les 49% restants de la capacité du réseau confirment le débit des fonds decomptes, mais puisque l’attaquant a le pouvoir de contrôle, le système reconnaît le réseau de transactions de l’attaquant, qu’il n’a pas encore débité, mais il rejettera la transaction confirmée par d’autres mineurs, car le blocage de l’attaquant est plus complexe. En conséquence, le système reflétera le solde avant la transaction et le pirate pourra dépenser de l'argent plusieurs fois de plus, mais le coût des pièces diminuera à chaque fois.

Le double retrait de fonds est possible même avec un contrôle de puissance moindre, mais c’est une concentration de 51% qui garantit à 100% que le bloc de l’attaquant sera reconnu comme étant le bloc droit.

Avec 51% de la capacité du système dans les mains, l'attaquant devient pratiquement le propriétaire de la blockchain, peut générer de manière indépendante des blocs, confirmer et rejeter des transactions. Une fois le système saisi, vous pouvez également arrêter son travail en refusant de confirmer toutes les transactions.

Crypto-monnaies attaquées 51

Malheureusement, 51% de toutes les crypto-devises sont sujettes à des attaques, où la confirmation de la transaction est effectuée par les participants du réseau.

Pour les crypto-monnaies qui utilisent l'algorithmePoW , dans le cas où la confirmation de la transaction est effectuée en calculant le nombre de mineurs et en confirmant le travail effectué, l'attaquant devrait concentrer 51% de la puissance du réseau entre ses mains.

Pour les monnaies numériques qui fonctionnent sur l’algorithme de paiement, où les validateurs avec des accumulations de pièces importantes confirment les transactions, une attaque est possible tout en se concentrant.51% de toutes les pièces entre les mains d'un intrus. Il est à noter que l'attaque sur le système de point de vente n'est pas rentable, mais théoriquement possible.

51% des crypto-monnaies sont les plus exposées aux attaques, qui n'ont pas encore reçu la popularité qui leur revient, respectivement, la complexité de leur réseau est bien inférieure à celle des crypto-monnaies principales. Vous pouvez tirer parti du réseau sur les fourches en ne possédant que le système d’une puissance relativement faible. En termes commerciaux, c'est moins rentable qu'une attaque sur de grandes structures, mais vous pouvez neutraliser un concurrent.

Cas notables d '"attaques à 51%"

En 2016, deux crypto-monnaies opérant à la base d'Ethereum, Krypton et Shift, ont été attaquées par un groupe de pirates se nommant "Team 51". À la suite de l'attaque, les attaquants ont réussi à débiter deux fois plus d'argent et à voler 22 000 pièces via Bittrex.

Le cas le plus précédent s'est produit avec laVerge cryptocurrency , mais cette attaque a été rendue possible grâce à une erreur dans le code. La crypto-monnaie anonyme fonctionnait simultanément sur plusieurs algorithmes qui devaient changer avec la création de chaque nouveau bloc, mais le code révélait un bogue en raison duquel les attaquants envoyaient des blocs avec un faux horodatage au réseau.

Des blocs ont été générés et envoyés toutes les secondes au lieu du délai défini dans les 30 secondes. L'attaque a duré trois heures, les attaquants ont réussi à capturer 99% des blocs. Selon des données officielles fournies par les développeurs du système, ils ont frauduleusement réussi à retirer 250 000 jetons, mais, selonSelon les utilisateurs, le chiffre réel atteint presque 4 millions.

Attaque 51 contre Bitcoin

À l'heure actuelle, il est presque impossible d'acquérir 51% de la capacité de grands réseaux de Bitcoin ou d'Ethereum, car la puissance de calcul du réseau est très grande et augmente chaque jour.

Selon les experts, la majeure partie du réseau Bitcoin ne peut être acquise que par les principaux fabricants d’équipements miniers ou de pools.

En 2014, 55% du réseau Bitcoin a repris le poolGhash.io . Malgré le fait qu'il ne s'agissait pas d'une attaque planifiée et que le pool lui-même avait volontairement accepté de réduire les indicateurs de puissance et s'était désormais engagé à ne pas dépasser 40% du seuil, le taux de Bitcoin avait chuté d'un quart du coût.

Cela s'explique par le fait que cela n'est pas rentable d'un point de vue économique pour les grands pools et les fabricants de puissance de calcul, car lors d'une attaque, la capitalisation tombe par rapport aux pièces volées, ce qui entraîne inévitablement une perte de réputation et de coût de la crypto-monnaie. C'est-à-dire que 51% d'un grand réseau ne peut être repris que par ceux qui en tirent de l'argent, mais cela n'est pas rentable pour eux.

Dans le même temps, une attaque de 51% pourrait constituer un grave problème pour Bitcoin à l'avenir. Tous les quatre ans, la récompense pour la décision de bloquer un bloc est divisée par deux. Si elle est maintenant estimée à 12,5 BTC, elle atteindra 6,25 BTC d'ici 2020 et si le coût de Bitcoin ne permet pas de couvrir la différence de rémunération et de coûts de production, les mineurs quitteront massivement l'exploitation minière et le système deviendra vulnérable.

Pourquoi une attaque à 51% est-elle dangereuse?

Une attaque de 51% sur le réseau implique:

- suspension éventuelle de l'exploitation minière et vérification des transactions;

- déclin de la réputation et de la confiance dans la crypto-monnaie;

- capitalisation inférieure;

- dépréciation des jetons.

Ces dernières années, l’attaque de 51% et les craintes qui y sont associées ont acquis une énorme quantité de mythes, mais selon les experts, son effet destructeur est trop exagéré et les coûts ne peuvent pas toujours dépasser les revenus de l’attaque.

L’attaquant ne peut modifier l’historique des transactions que dans sa blockchain. Il est impossible d’apporter des modifications à l’historique des transactions effectuées précédemment. Par conséquent, les fonds des utilisateurs ne peuvent pas être volés. L’attaquant ne peut pas non plus modifier la technologie de la blockchain.

L’attaque de 51% sur les grands réseaux est trop coûteuse pour investir dans des équipements. Afin de récupérer cet argent, il est nécessaire d’avoir une énorme quantité de pièces sur le porte-monnaie pour une double annulation car, à chaque nouvelle annulation, leur valeur diminuera.

L’attaque à 51% est la plus dangereuse pour les crypto-monnaies en développement. Il est facile de s'emparer d'un tel système et même s'il n'apportera pas de profit substantiel, il causera des dommages irréversibles à la crypto-monnaie, qui perdra la confiance des utilisateurs et cessera très probablement d'exister.

En outre, la possession de 51% du pouvoir prive la crypto-monnaie de la décentralisation, dans la mesure où il est possible de prendre des décisions concernant la confirmation des transactions individuellement. Cela peut même être une méthode de contrôle du marché des crypto-devises par le gouvernement.

Comment se protéger contre les attaques?

À l'heure actuelle, pour protéger la crypto-monnaie contre les attaques, il est nécessaire d'accroître la popularité et, par conséquent, la puissance du réseau, de proposer de nouvelles idées et d'attirer un nouveau public.

Si l'exploitation minière reste rentable et que le système compte un nombre considérable d'utilisateurs, il est extrêmement difficile d'attaquer le système. Dès que les bénéfices tirés de l’exploitation minière deviennent inférieurs au coût d’achat et d’entretien des équipements, les mineurs retirent leur électricité du système et le réseau devient vulnérable.

Une autre solution est l’algorithme PoS. Bien que la possibilité théorique d’attaque existe, elle n’est absolument pas rentable. Afin de prendre en charge 51% du réseau, vous devez acquérir 51% de tous les jetons du système, ce qui est même parfois plus élevé que le coût en équipement informatique. En outre, il n’est pas établi que les développeurs ne le remarqueront pas à temps et ne prendront pas de mesures rapides pour neutraliser l’attaque.

Comment repousser une attaque?

Si l'attaque a été détectée à temps, les développeurs pourraient effectuer des opérations difficiles.

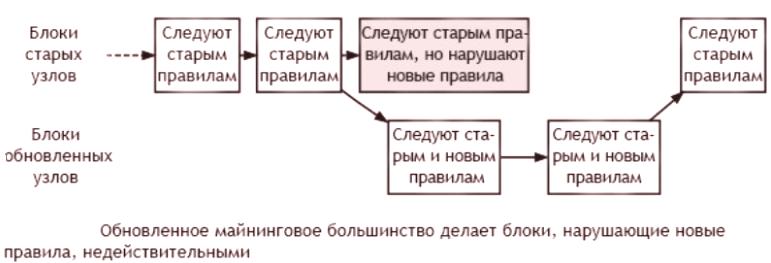

Hardfork - une modification fondamentale du code de crypto-monnaie, à la suite de quoi la connexion avec l'ancien logiciel sera complètement interrompue. Lorsque hardfork est la création réelle d'une nouvelle crypto-monnaie et la scission du réseau.

À un moment donné,Bitcoin Gold , disque dur de la crypto-monnaie la plus célèbre, est apparu de cette manière. Il est vrai que la cause de l'apparition n'était pas une attaque sur le système Bitcoin, mais des conflits personnels avec le créateur des premières fourchettes duresBitcoin Cash , sur fond de capacité insuffisante.Bitcoin code source.

Pour les détenteurs de pièces en dur, ce n'est pas essentiel, car ils auront désormais la possibilité de transférer leurs économies dans un nouveau système, mais pour l'attaquant, cette solution menace de perdre la valeur du butin.

Conclusions

Théoriquement, une attaque à 51% est possible sur toutes les crypto-devises. Mais la capture de 51% de la puissance des crypto-monnaies populaires n’est pas pertinente et ne sera pas critique, mais pour les petits projets qui n’attirent pas un grand nombre de mineurs, cela peut être fatal. En conséquence, la capacité de capturer le système remplit également la fonction de sélection naturelle des crypto-devises, dans laquelle ne subsistent que les projets capables de maintenir la fonctionnalité et la demande de crypto-monnaie au niveau approprié. Pour les investisseurs ordinaires et les mineurs, il est dangereux de capturer le système en arrêtant temporairement la confirmation des transactions et en réduisant le coût des pièces. Avant de lancer une attaque, un pirate informatique doit réfléchir à trois fois et déterminer si le coût associé à la réalisation de cet objectif est approprié et s'il est possible d'en tirer un profit.